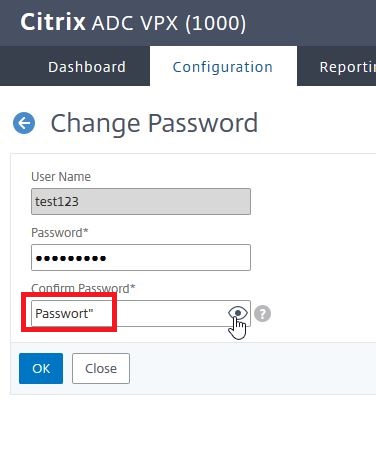

Ein kleiner Bug in der Netscaler Citrix ADC Management GUI Anmeldung bei Passwörtern mit Anführungszeichen.

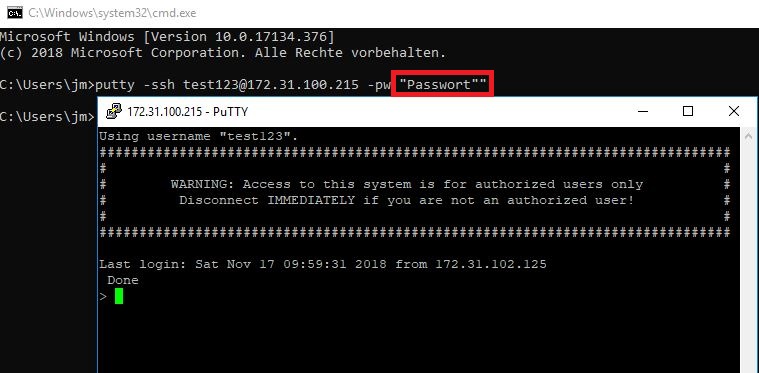

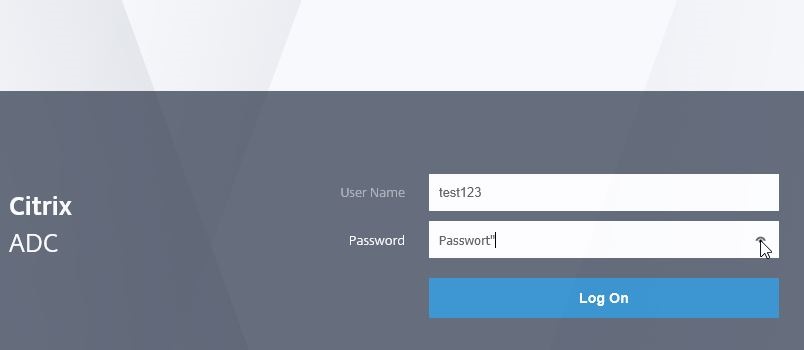

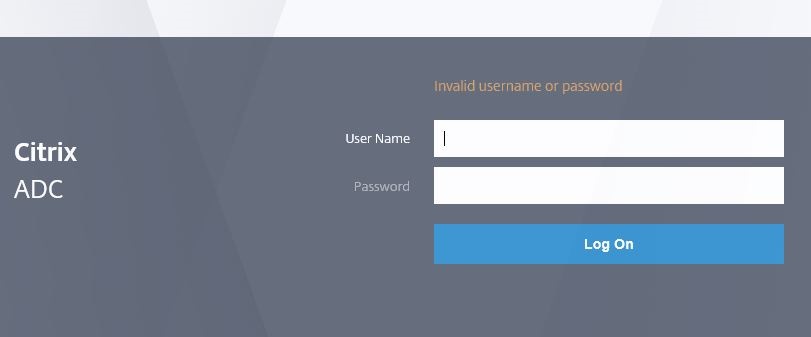

Da setzt man mal schnell einen Netscaler Citrix ADC zum Testen auf, erstellt eine LDAP Policy, damit sich ein Active Directory User anmelden kann und stellt am Ende fest, dass ein Login an der Management GUI nicht möglich ist. Fällt natürlich auch erst recht spät auf, da das meiste per SSH in der CLI eingerichtet wurde. Praktischerweise hatte das generierte Passwort neben dem scheinbar problematischen Anführungszeichen („) auch noch ein Dollarzeichen ($) sowie einen Slash (/). Leider waren die beiden zuletzt genannten Zeichen meine Hauptverdächtigen, sodass ich das Passwort doch glatt dreimal ändern musste. 🙂

Update: Betroffen sind zumindest die Versionen 12.0 und 12.1 (ältere habe ich im Moment nicht im Zugriff). In einem Ticket bei Citrix wurde bestätigt, dass der Support Engineer das Problem nachstellen konnte.

Update 2: Der Bug wurde bestätigt (#0716920) und wird nächstes Jahr mit 13.x gefixt sowie in 12.0 und 12.1 portiert.

Es betrifft hier nicht nur externe Netscaler Citrix ADC Administratoren / Nutzer, die z.B. vom Active Directory kommen, sonder auch lokale Netscaler Citrix ADC Benutzer.

Hier noch das aaad.debug Log bei Anmeldung eines Active Directory Users (ns_adm) mit Anführungszeichen im Passwort:

Fri Nov 16 13:16:48 2018

aaad.debug Log

/home/build/rs_121_49_14_RTM/usr.src/netscaler/aaad/ldap_drv.c[770]: receive_ldap_user_search_event 1-7260: User search succeeded, attempting user authentication(Bind) for <ns_adm>

Fri Nov 16 13:16:48 2018

/home/build/rs_121_49_14_RTM/usr.src/netscaler/aaad/naaad.c[5013]: register_timer 1-7260: setting timer 41823

Fri Nov 16 13:16:48 2018

/home/build/rs_121_49_14_RTM/usr.src/netscaler/aaad/ldap_drv.c[1450]: receive_ldap_user_bind_event 1-7260: Got user bind event.

Fri Nov 16 13:16:48 2018

/home/build/rs_121_49_14_RTM/usr.src/netscaler/aaad/ldap_common.c[439]: ns_ldap_check_result 1-7260: checking LDAP result. Expecting 97 (LDAP_RES_BIND)

Fri Nov 16 13:16:48 2018

/home/build/rs_121_49_14_RTM/usr.src/netscaler/aaad/ldap_common.c[477]: ns_ldap_check_result 1-7260: ldap_result found expected result LDAP_RES_BIND

Fri Nov 16 13:16:48 2018

/home/build/rs_121_49_14_RTM/usr.src/netscaler/aaad/ldap_common.c[301]: ns_show_ldap_err_string 1-7260: LDAP error string: <<80090308: LdapErr: DSID-0C090400, comment: AcceptSecurityContext error, data 52e, v1db1>>

Fri Nov 16 13:16:48 2018

Leider wird hier nur der LDAP Error Code 49 bzw. „80090308: LdapErr: DSID-0C090400, comment: AcceptSecurityContext error, data 52e, v1db1“ ausgegeben. Diese beiden Codes lassen leider nur auf einen gültigen Benutzer mit ungültigem Passwort schließen. Hier war ich dann verwundert, dass der Login via SSH / Konsole problemlos vonstatten ging.

LdapErr 52e / Active Directory LDAP Error 49:

Invalid credentials: Returned when a valid username is supplied but an invalid password/credential is supplied. If this error is received, it will prevent most other errors from being displayed.

LdapErr 52c

P.S.: Anmeldungen mit einem Benutzer und Anführungeszeichen im Passwort funktionieren tadellos am Unified Gateway oder auch am AAA vServer für z.B. Outlook WebApp (OWA) / Outlook Anywhere (OA) / Microsoft Server ActiveSync (EAS).

Schreibe einen Kommentar