Microsoft hat die LAPS (Local Administrator Password Solution) ins eigene Portfolio aufgenommen!

Da es bekanntlich keine gute Idee ist, die lokalen (Built-In) Administratoren alle mit dem gleichen Passwort zu versehen sowie auf ein regelmäßiges Ändern der Passwörter zu verzichten, gibt es mittlerweile von Microsoft die Local Administrator Password Solution (LAPS).

Der LAPS Download befindet sich hier: https://www.microsoft.com/en-us/download/details.aspx?id=46899

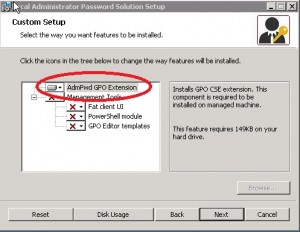

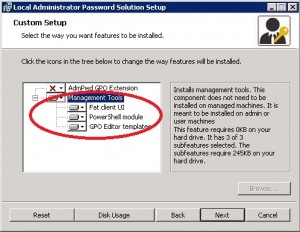

Das Tool bringt eine Client Side Extension mit, die auf den zu verwaltenden Clients installiert werden muss. Sprich auf den Domänen Computern der User / den Member Servern. Zur Installation der CSE empfiehlt es sich das MSI Paket per WSUS und WPP an die entsprechenden Computer / Server zu verteilen. Alternativ lässt sich die CSE auch per GPO oder Script im Silent-Modus (LAPS.x64.msi /quiet) auf die Clients bringen.

Auf dem Management-Host werden dann die entsprechenden LAPS Management Tools installiert.

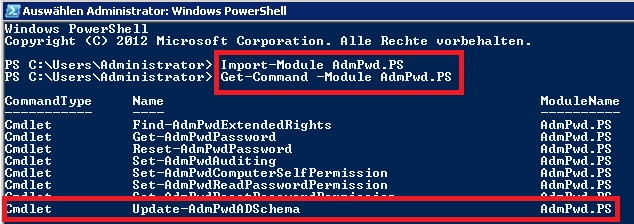

Damit die Computer-Objekte im AD das neue lokale Administrator Passwort sowie das Ablaufdatum speichern können, muss das Active Directory Schema erweitert werden. Die Erweiterung des Schemas erfolgt über das eben installierte PowerShell Module (AdmPwd.PS).

AdmPwd PS PowerShell Modul

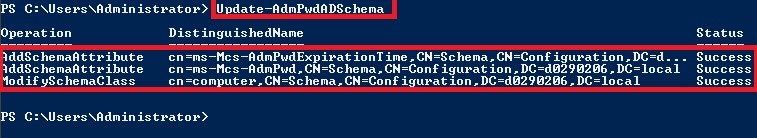

Update-AdmPwdADSchema

# Modul importieren

Import-Module AdmPwd.PS

# Eine Übersicht der neuen Commands

Get-Command -Module AdmPwd.PS

# Update des Active Directory Schema starten

Update-AdmPwdADSchema

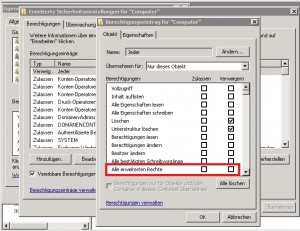

Da im Active Directory per Default „Jeder“ das Recht hat sich sehr viele Eigenschaften der AD-Objekte anzusehen, muss den nicht administrativen Gruppen ggfs. das Recht entzogen werden, sich das neu erstellte Feld ms-Mcs-AdmPwd anzusehen.

Dazu das Snap-In Active Directory-Benutzer- und -Computer (dsa.msc) starten und untern „Ansicht“ -> „Erweiterte Features“ aktivieren. Als nächstes muss auf der entsprechenden OU in den „Eigenschaften“ unter „Sicherheit“ -> „Erweitert“ den entsprechenden Gruppen (falls es welche mit dem Recht „Alle erweiterten Rechte“ gibt) die Berechtigung entziehen.

Im nächsten Schritt muss den Computern mittels PowerShell Script erlaubt werden, die Passwörter zu ändern.

Set-AdmPwdComputerSelfPermission -OrgUnit "OU=<OU mit den Computern>,DC=<Domain>,DC=<tld>"

Des Weiteren muss noch bestimmt werden, wer alles Zugriff auf die generierten Passwörter bekommen soll.

Set-AdmPwdReadPasswordPermission -OrgUnit "OU=<OU mit den Computern>,DC=<Domain>,DC=<tld>" -AllowedPrincipals "<Gruppe>"

Um zu guter letzt alles scharf zu schalten muss noch eine neue Gruppenrichtlinie erstellt / eine vorhandene Gruppenrichtlinie bearbeitet werden. Dazu von einem PC / Server mit der Gruppenrichtlinienverwaltungskonsole (gpmc.msc) starten und unter „Computerkonfiguration“ -> „Richtlinien“ -> „Administrative Vorlagen“ -> „LAPS„

Password Settings:

- Password Complexity: Large letters + small letters + numbers + specials

- Password Length: 14

- Password Age (Days): 30

Name of Administrator Account to manage: Nicht konfiguriert

Do not allow Password expiration Time longer than required by policy: Aktiviert

Enable local Admin Password Management: Aktiviert

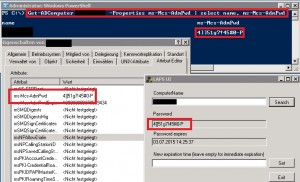

Um sich die automatisch generierten Passwörter anzusehen gibt es jetzt zwei Möglichkeiten. Zum Einen kann man im Active Directory im Attribut-Editor das Feld „ms-Mcs-AdmPwd“ suchen und dort das Passwort ablesen oder man benutzt den LAPS (Local Administrator Password Solution) Fat Client „LAPS UI“. Zum Anderen kann man sich natürlich auch der PowerShell bedienen und das entsprechende Feld mithilfe von „Get-ADComputer“ auslesen.

Get-ADComputer <Computer> -Properties ms-Mcs-AdmPwd | Select Name, ms-Mcs-AdmPwd

Schreibe einen Kommentar