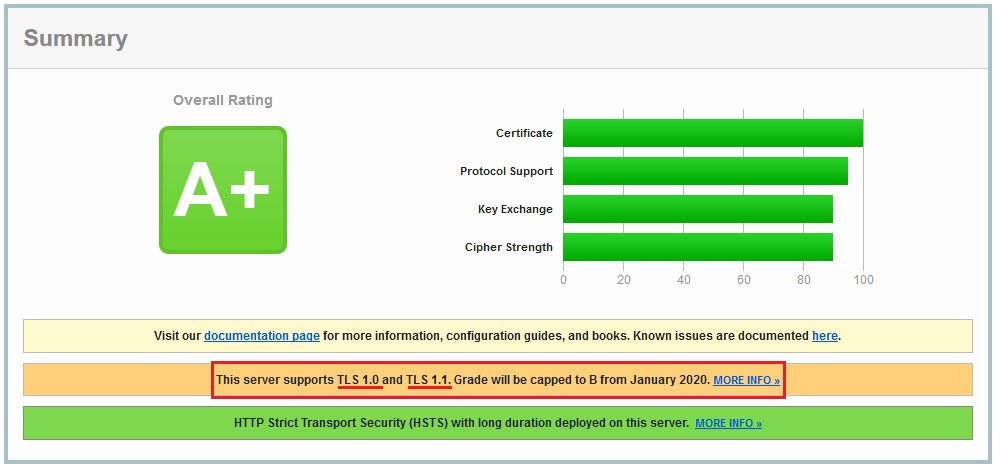

Ab dem 01.01.2020 „droht“ Qualys beim SSL Labs Test damit Webserver mit einem B abzustrafen die weiterhin das TLS1.0 und/oder TLS1.1 Protokoll unterstützen.

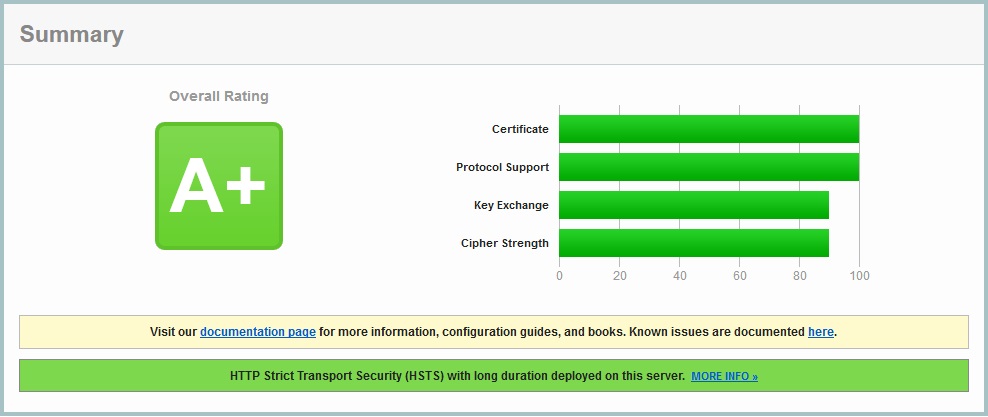

Wer möchte, orientiert sich ggfs. an diesem Beitrag und deaktiviert an den entsprechenden vServern lediglich TLS1.1. Dann sollte auch ab Januar 2020 der SSL Labs Test wieder ein A+ ausspucken :).

set ssl vserver <Name des Unified Gateway VServers> -ssl3 DISABLED -tls1 DISABLED -tls11 DISABLED -tls13 ENABLED

set ssl vserver <Name des Content Switch VServers> -ssl3 DISABLED -tls1 DISABLED -tls11 DISABLED -tls13 ENABLED

Ansonsten hier einmal die benötigten CLI Kommandos für den Netscaler in der Version 12.0:

add ssl cipher 202001-CipherGroup

bind ssl cipher 202001-CipherGroup -cipherName TLS1.2-ECDHE-ECDSA-AES128-GCM-SHA256 -cipherPriority 1

bind ssl cipher 202001-CipherGroup -cipherName TLS1.2-ECDHE-ECDSA-AES256-GCM-SHA384 -cipherPriority 2

bind ssl cipher 202001-CipherGroup -cipherName TLS1.2-ECDHE-ECDSA-AES128-SHA256 -cipherPriority 3

bind ssl cipher 202001-CipherGroup -cipherName TLS1.2-ECDHE-ECDSA-AES256-SHA384 -cipherPriority 4

bind ssl cipher 202001-CipherGroup -cipherName TLS1-ECDHE-ECDSA-AES128-SHA -cipherPriority 5

bind ssl cipher 202001-CipherGroup -cipherName TLS1-ECDHE-ECDSA-AES256-SHA -cipherPriority 6

bind ssl cipher 202001-CipherGroup -cipherName TLS1.2-ECDHE-RSA-AES128-GCM-SHA256 -cipherPriority 7

bind ssl cipher 202001-CipherGroup -cipherName TLS1.2-ECDHE-RSA-AES256-GCM-SHA384 -cipherPriority 8

bind ssl cipher 202001-CipherGroup -cipherName TLS1.2-ECDHE-RSA-AES-128-SHA256 -cipherPriority 9

bind ssl cipher 202001-CipherGroup -cipherName TLS1.2-ECDHE-RSA-AES-256-SHA384 -cipherPriority 10

bind ssl cipher 202001-CipherGroup -cipherName TLS1-ECDHE-RSA-AES128-SHA -cipherPriority 11

bind ssl cipher 202001-CipherGroup -cipherName TLS1-ECDHE-RSA-AES256-SHA -cipherPriority 12

bind ssl cipher 202001-CipherGroup -cipherName TLS1.2-DHE-RSA-AES128-GCM-SHA256 -cipherPriority 13

bind ssl cipher 202001-CipherGroup -cipherName TLS1.2-DHE-RSA-AES256-GCM-SHA384 -cipherPriority 14

bind ssl cipher 202001-CipherGroup -cipherName TLS1-DHE-RSA-AES-128-CBC-SHA -cipherPriority 15

bind ssl cipher 202001-CipherGroup -cipherName TLS1-DHE-RSA-AES-256-CBC-SHA -cipherPriority 16

bind ssl cipher 202001-CipherGroup -cipherName TLS1-AES-128-CBC-SHA -cipherPriority 17

bind ssl cipher 202001-CipherGroup -cipherName TLS1-AES-256-CBC-SHA -cipherPriority 18

create ssl dhparam <DH Key Name> 2048 -gen 2

set ssl parameter -denySSLReneg NONSECURE

set ssl vserver <vServer Name> -ssl3 DISABLED -tls1 DISABLED -tls11 DISABLED -tls12 ENABLED -HSTS ENABLED -maxage 157680000 -dh ENABLED -dhFile <DH Key Name>

bind ssl vserver <vServer Name> -cipherName 202001-CipherGroup

An den beiden Platzhalternstellen „<DH Key Name>“ sollte natürlich ein entsprechender Name für den Diffie Hellman Schlüsselnamen stehen. Ebenso sollten die Platzhalter „<vServer Name>“ selbstverständlich durch die entsprechenden Namen der vServer ersetzt werden. Dann klappts auch mit dem SSL Labs A+.

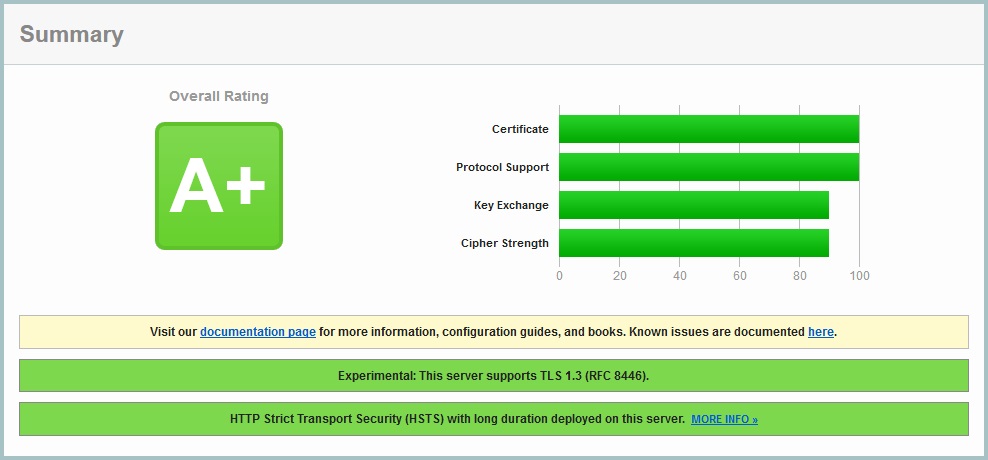

Das oben aufgeführte funktioniert natürlich auch mit dem Citrix ADC in der Version 12.1 oder 13.0. Allerdings kommt man mit diesen beiden Firmware Versionen in den TLS 1.3 Genuss und sollte somit neben den TLS 1.2 Ciphers auch die TLS 1.3 Ciphers aktivieren.

add ssl cipher 202001-CipherGroup

bind ssl cipher 202001-CipherGroup -cipherName TLS1.3-AES256-GCM-SHA384 -cipherPriority 1

bind ssl cipher 202001-CipherGroup -cipherName TLS1.3-CHACHA20-POLY1305-SHA256 -cipherPriority 2

bind ssl cipher 202001-CipherGroup -cipherName TLS1.3-AES128-GCM-SHA256 -cipherPriority 3

bind ssl cipher 202001-CipherGroup -cipherName TLS1.2-ECDHE-ECDSA-AES128-GCM-SHA256

bind ssl cipher 202001-CipherGroup -cipherName TLS1.2-ECDHE-ECDSA-AES256-GCM-SHA384

bind ssl cipher 202001-CipherGroup -cipherName TLS1.2-ECDHE-ECDSA-AES128-SHA256

bind ssl cipher 202001-CipherGroup -cipherName TLS1.2-ECDHE-ECDSA-AES256-SHA384

bind ssl cipher 202001-CipherGroup -cipherName TLS1-ECDHE-ECDSA-AES128-SHA

bind ssl cipher 202001-CipherGroup -cipherName TLS1-ECDHE-ECDSA-AES256-SHA

bind ssl cipher 202001-CipherGroup -cipherName TLS1.2-ECDHE-RSA-AES128-GCM-SHA256

bind ssl cipher 202001-CipherGroup -cipherName TLS1.2-ECDHE-RSA-AES256-GCM-SHA384

bind ssl cipher 202001-CipherGroup -cipherName TLS1.2-ECDHE-RSA-AES-128-SHA256

bind ssl cipher 202001-CipherGroup -cipherName TLS1.2-ECDHE-RSA-AES-256-SHA384

bind ssl cipher 202001-CipherGroup -cipherName TLS1-ECDHE-RSA-AES128-SHA

bind ssl cipher 202001-CipherGroup -cipherName TLS1-ECDHE-RSA-AES256-SHA

bind ssl cipher 202001-CipherGroup -cipherName TLS1.2-DHE-RSA-AES128-GCM-SHA256

bind ssl cipher 202001-CipherGroup -cipherName TLS1.2-DHE-RSA-AES256-GCM-SHA384

bind ssl cipher 202001-CipherGroup -cipherName TLS1-DHE-RSA-AES-128-CBC-SHA

bind ssl cipher 202001-CipherGroup -cipherName TLS1-DHE-RSA-AES-256-CBC-SHA

bind ssl cipher 202001-CipherGroup -cipherName TLS1-AES-128-CBC-SHA

bind ssl cipher 202001-CipherGroup -cipherName TLS1-AES-256-CBC-SHA

create ssl dhparam <DH Key Name> 2048 -gen 2

set ssl parameter -denySSLReneg NONSECURE

set ssl vserver <vServer Name> -ssl3 DISABLED -tls1 DISABLED -tls11 DISABLED -tls12 ENABLED -tls13 ENABLED -zeroRttEarlyData ENABLED -HSTS ENABLED -maxage 157680000 -dh ENABLED -dhFile <DH Key Name>

bind ssl vserver <vServer Name> -cipherName 202001-CipherGroup

Schreibe einen Kommentar