Im dritten Part zur Mehr-Faktor-Authentifizierung (Part I / Part II) geht es um den RCDevs OpenOTP Credentials Provider zur Absicherung des Windows Logins mit einem weiteren Faktor / One Time Password.

Damit der Windows Login mit einem entsprechendem zweiten Faktor geschützt werden kann, muss als erstes der passende Credential Provider heruntergeladen werden:

- Windowx x64: https://www.rcdevs.com/downloads/download/1/Plugins/OpenOTP_CredentialProvider-1.2.0-9-x64.zip/

- Windows x86: https://www.rcdevs.com/downloads/download/1/Plugins/OpenOTP_CredentialProvider-1.2.0-9-x86.zip/

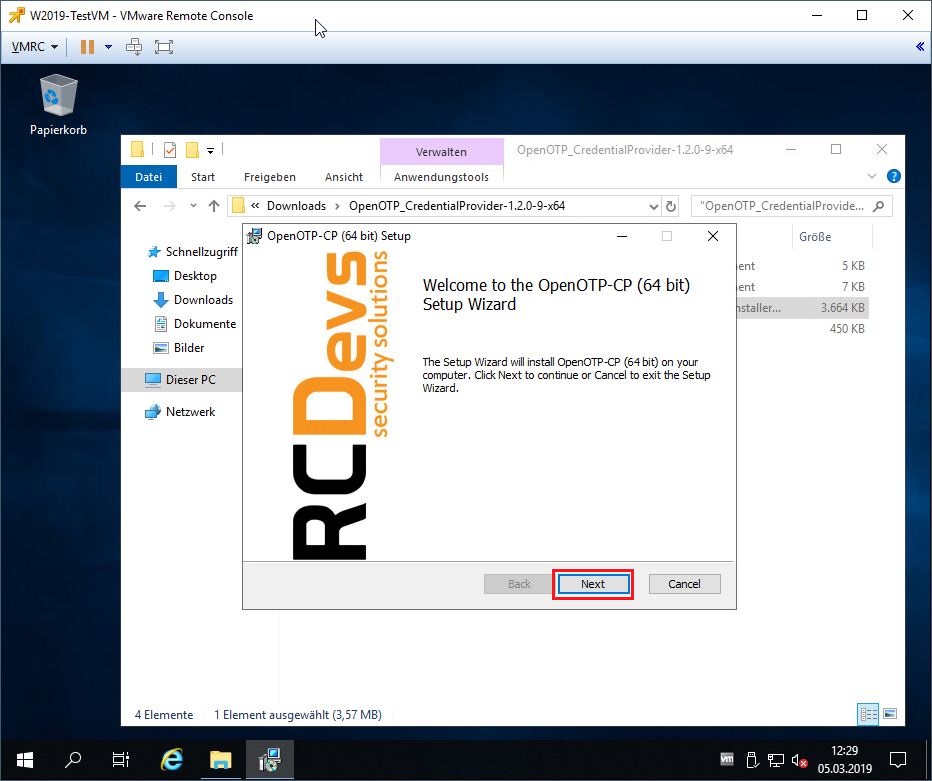

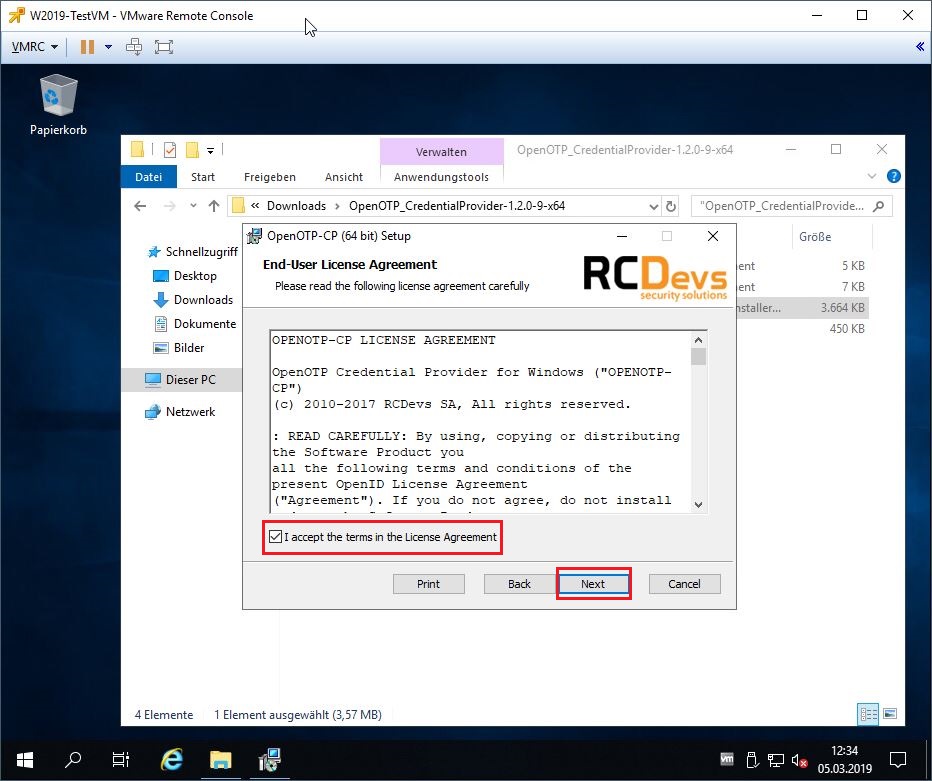

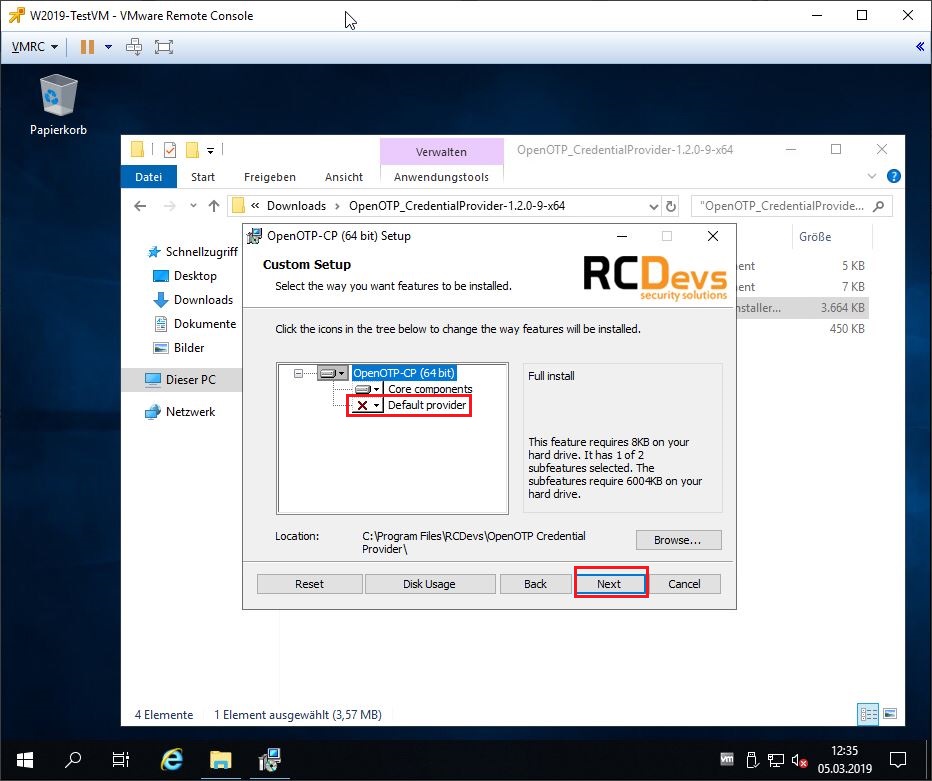

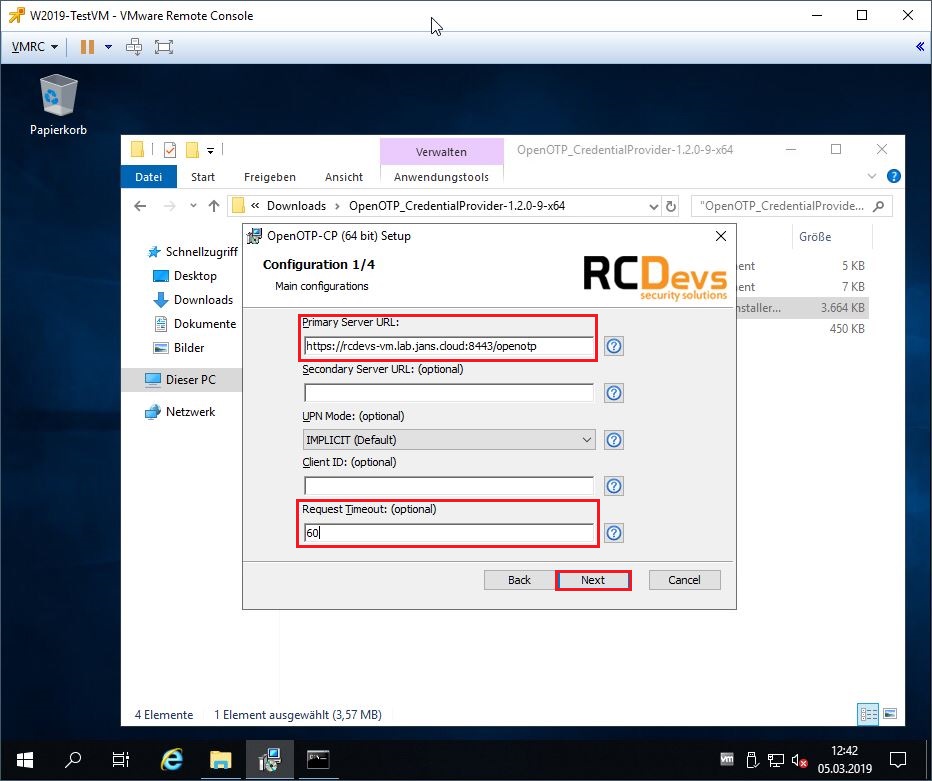

Weiter geht es mit der Installation des OpenOTP Credential Provider. Dazu das entsprechende ZIP entpacken und das MSI Paket per Doppelklick öffnen:

- Der „Welcome Screen“ wird mit „Next“ bestätigt

- Die EULA wird natürlich gelesen und akzeptiert -> „Next“

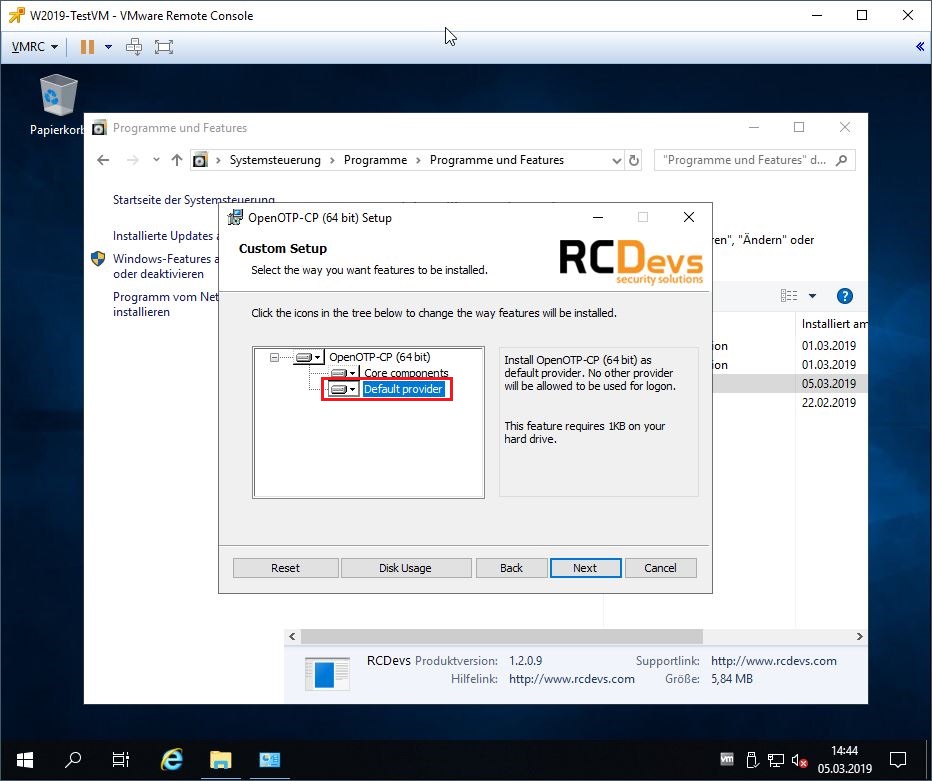

- Für den ersten Test empfiehlt es sich den „Default provider“ nicht zu installieren -> „Next“

- Im nächsten Step den Primary Server mit „https://<IP / FQDN der Appliance>:8443/openotp“ konfigurieren und evtl. den „Request Timeout“ anpassen -> „Next“

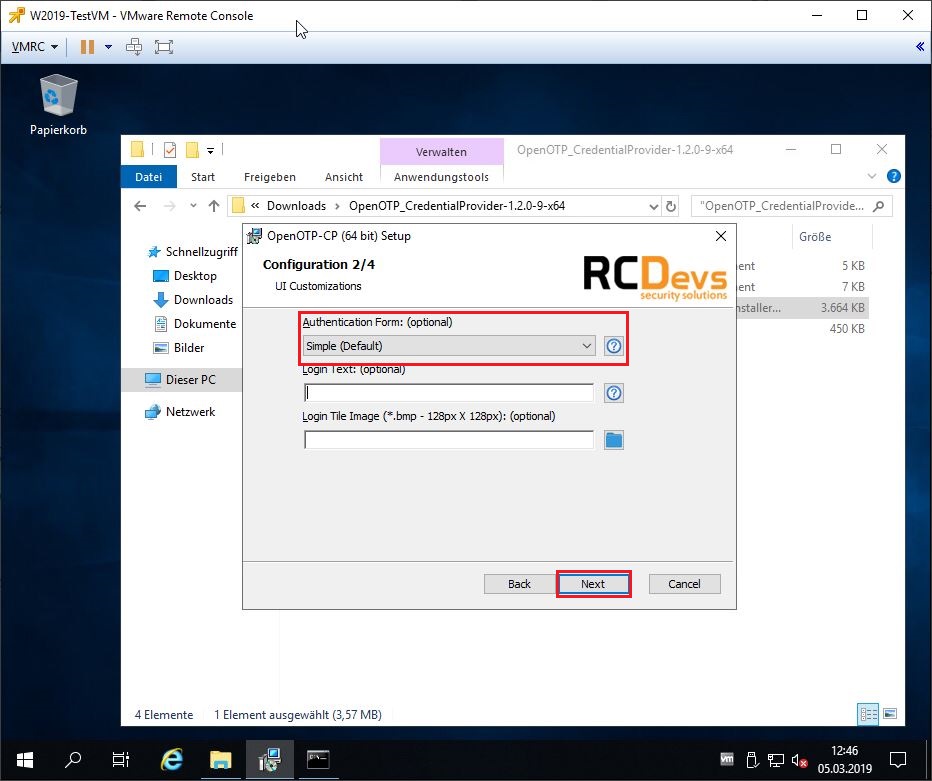

- Authentication Form

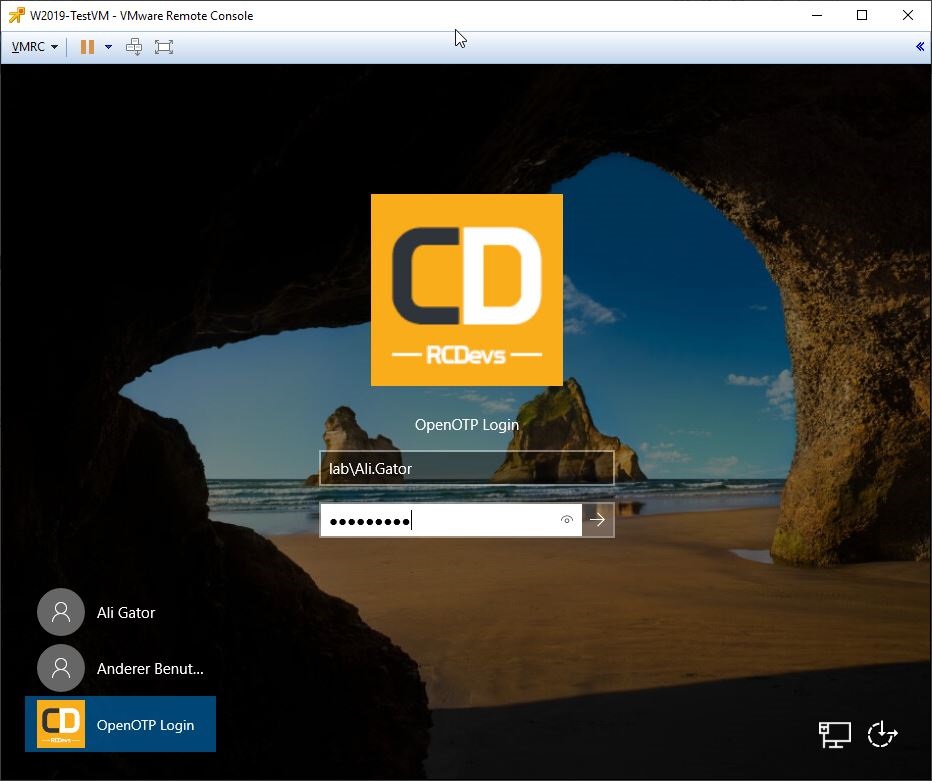

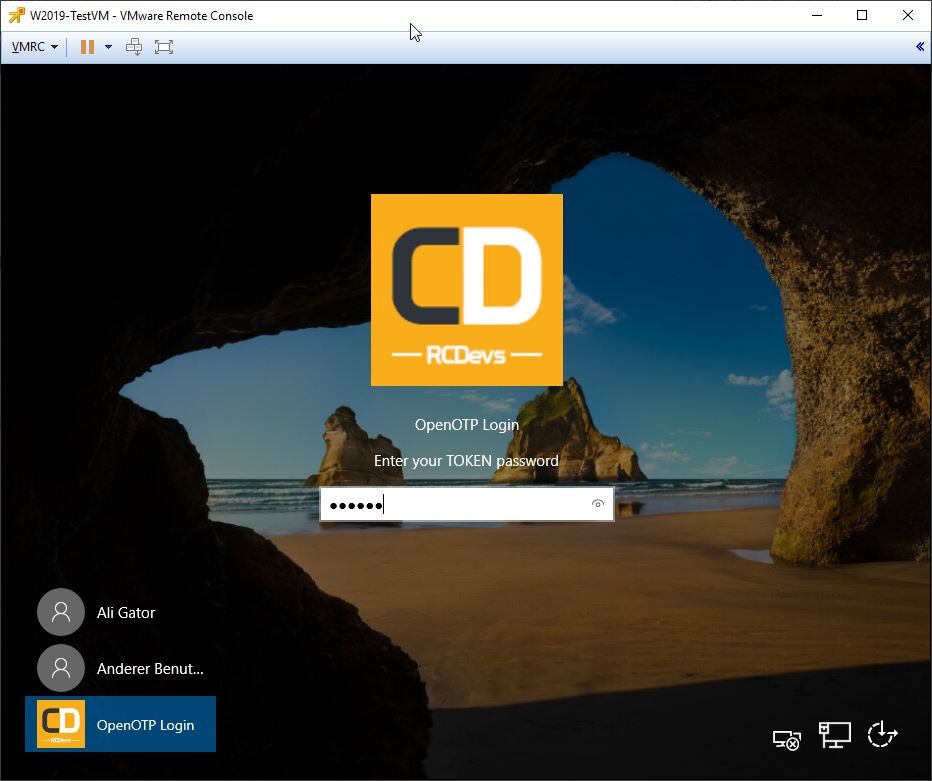

- Simple: Erst werden Benutzername und Passwort eingegeben; Im nächsten Schritt der zweite Faktor

- Normal: Auf dem Anmeldebildschirm gibt es drei Felder (Benutzername, Passwort und Einmalpasswort)

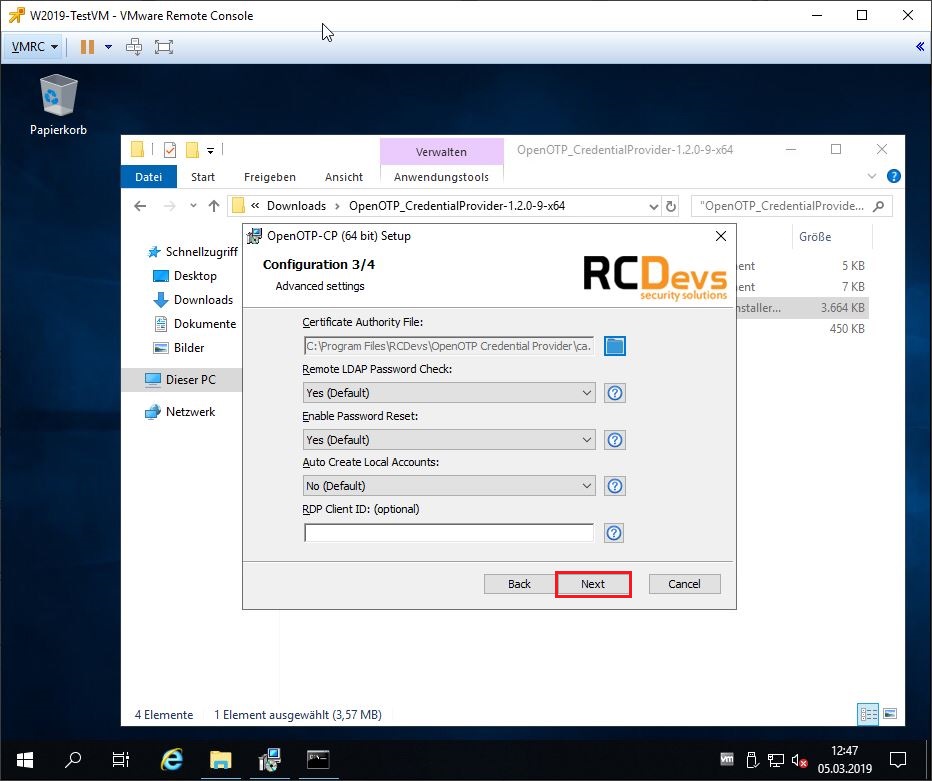

- Die ersten „Advanced Settings“ können mit den Standardeinstellungen übernommen werden -> „Next“

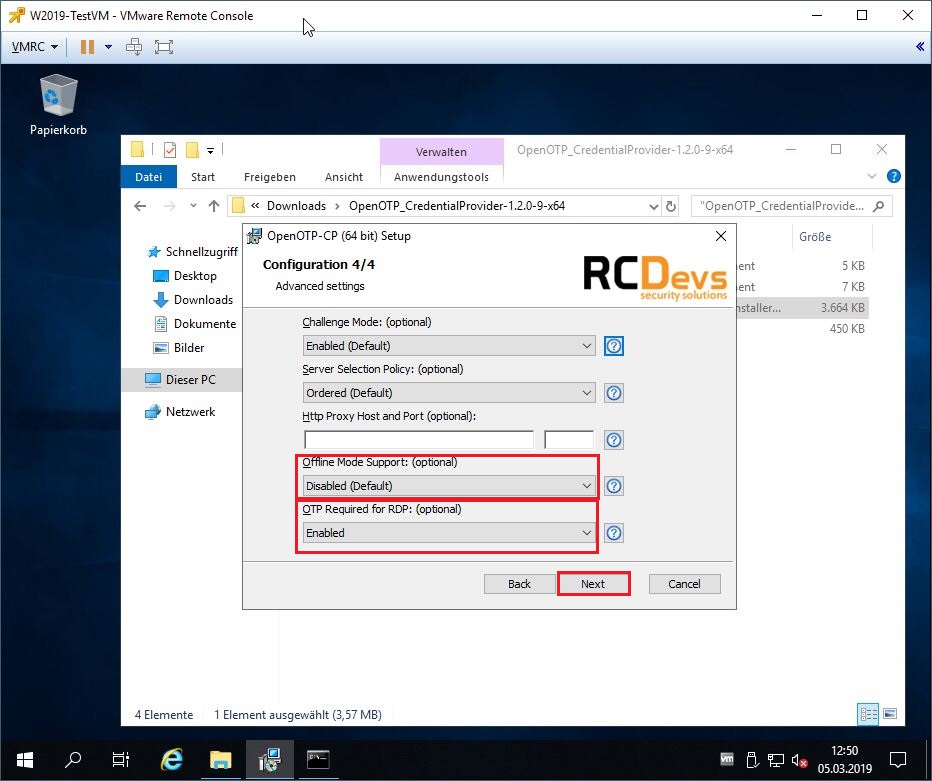

- Die zweiten „Advanced Settings“ sollten ggfs. angepasst werden, damit ebenfalls der RDP Zugriff geschützt wird bzw. ein Offline Login* (z.B. am Notebook) ermöglicht werden kann -> „Next“

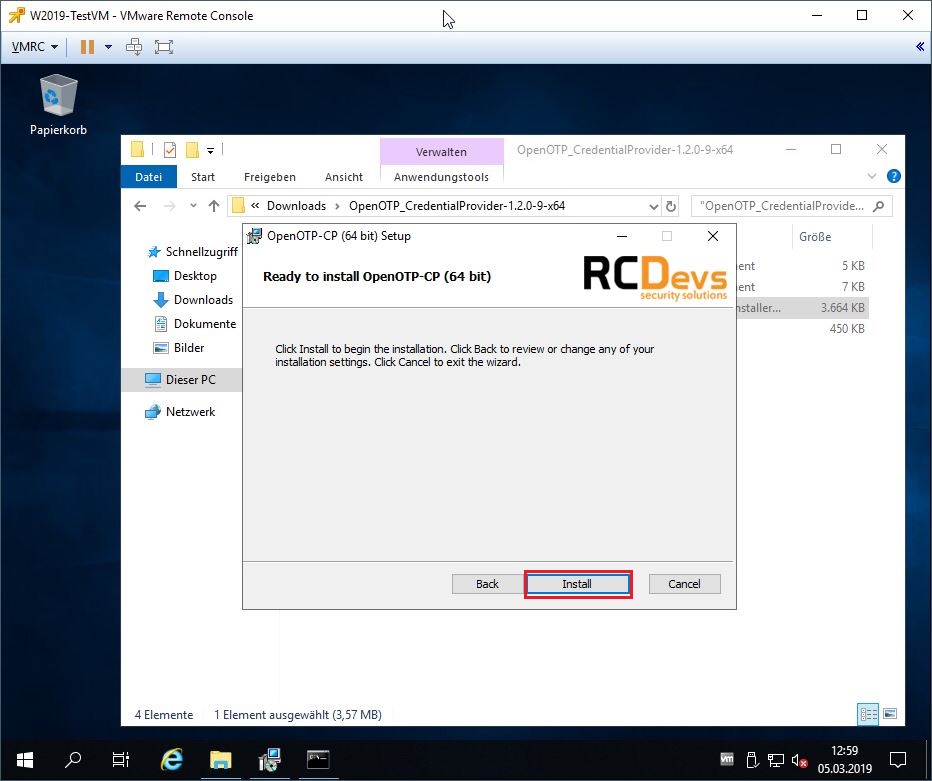

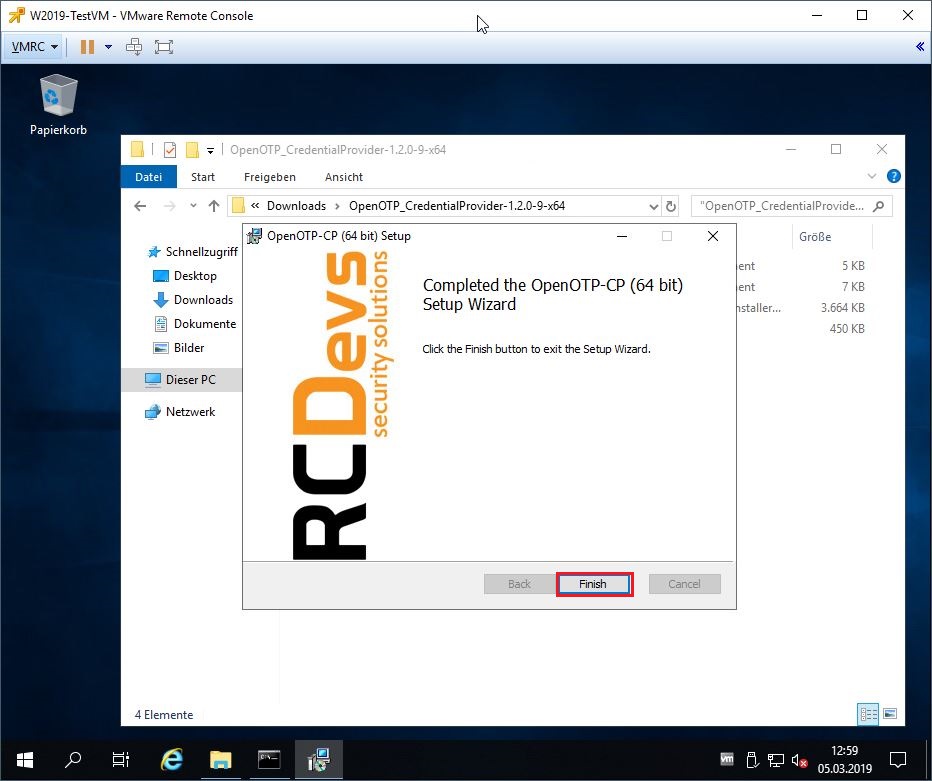

- „Install“ -> „Finish“

*Offline Login: Damit der Offline Login am Notebook funktioniert müssen zwei Bedingungen erfüllt sein!

- Es müssen „Push Tokens“ genutzt werden!

- Eine Anmeldung muss „online“ mit erreichbarem OpenOTP Server erfolgen!

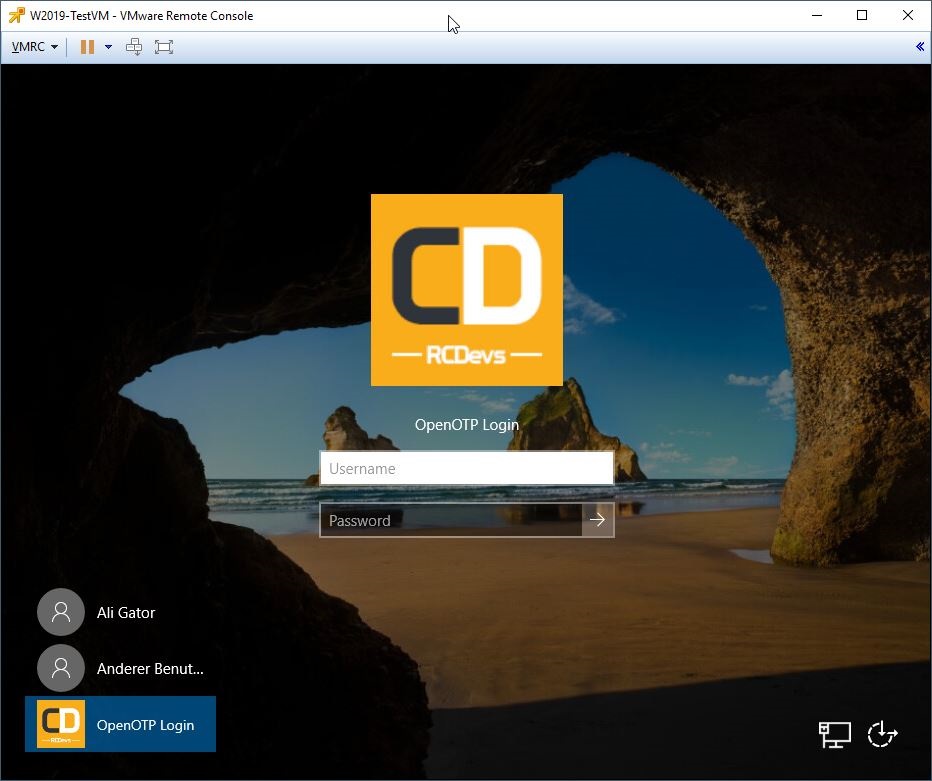

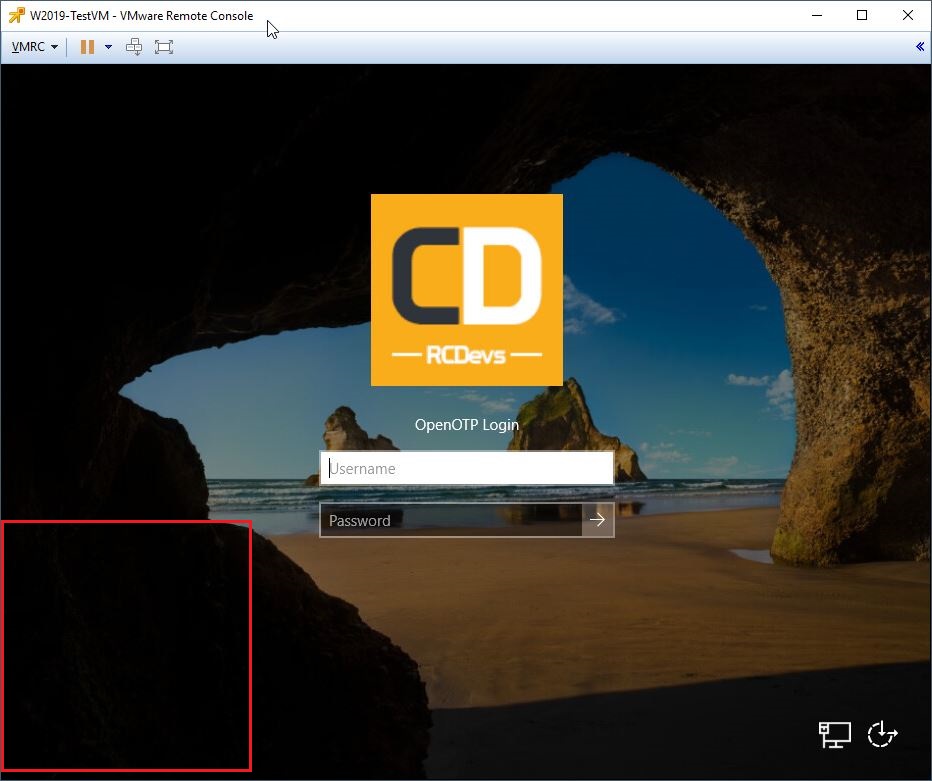

Damit der erste Test durchgeführt werden kann, muss sich vom System abgemeldet werden. Nach erfolgter Abmeldung begrüßt uns der „OpenOTP Login“. Wie an dieser Stelle zu sehen ist, macht es später in einer produktiven Umgebung wenig Sinn den „Default provider“ zu deaktivieren. Ein Klick auf „Anderer Benutzer“ würde reichen, um sich ohne den zweiten Faktor anzumelden.

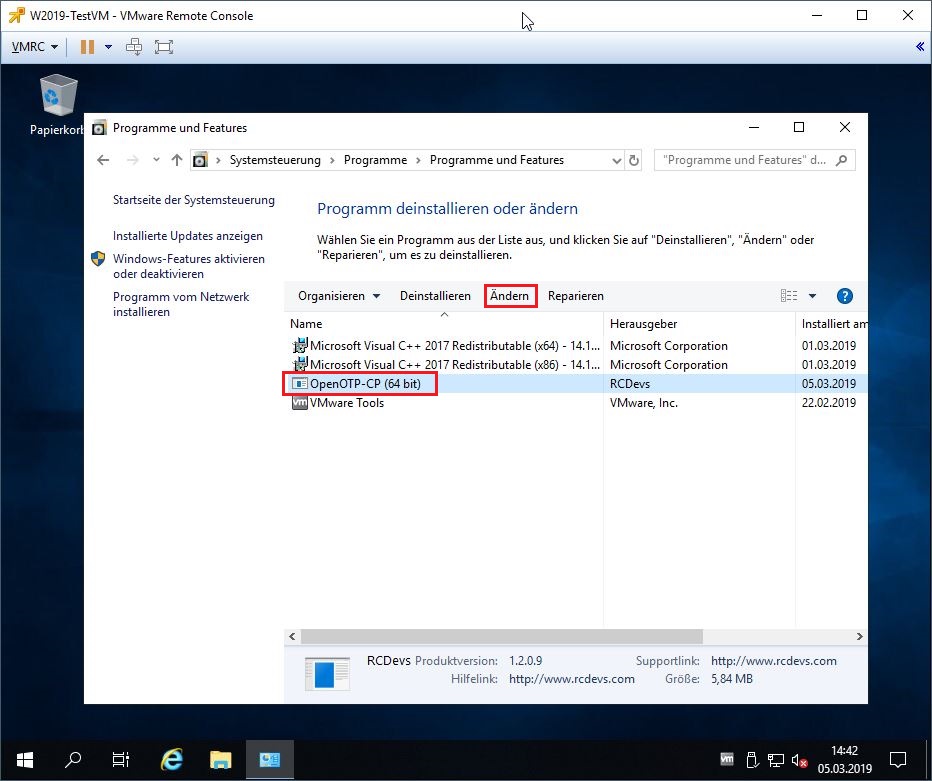

Damit sich an diesem Server / dieser Workstation nur noch per Multi-Faktor-Authentifizierung angemeldet werden kann, muss die Installation angepasst werden und der „Default provider“ installiert werden. Dazu die installierten Programme- und Features anzeigen, den „OpenOTP-CP“ Einträg wählen sowie auf „Ändern“ klicken. Jetzt wird lediglich der „Defaul provider“ aktiviert. Der Rest der Konfiugration bleibt identisch. Was passiert hier? Der folgende Registry Schlüssek wird angelegt und der „Standard Key“ auf den OpenOTPCredentialProviderFilter gesetzt:

Windows Registry Editor Version 5.00

Registry

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Authentication\Credential Provider Filters{5AE8C610-7541-4FF8-9845-C363410D574C}]

@=“OpenOTPCredentialProviderFilter“

Ab diesem Zeitpunkt sind nur noch Anmeldungen mit registrierten OpenOTP Usern möglich! Um den „Default provider“ wieder zu deaktivieren, reicht es aus den o.g. Registry Schlüssel zu löschen. Z.B. per Gruppenrichtlinien Registry Einstellung. Computer Startu-Up Script oder im abgesicherten Modus. Um die Änderung des „Default providers“ auch im abgesicherten Modus zu deaktivieren, muss ein weiterer Registry Key gesetzt werden:

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Authentication\Credential Providers]

Registy

„ProhibitFallbacks“=dword:1

Aufgehoben wird das Erzwingen des „Default providers“ mit folgendem Schlüssel erneut z.B. per GPO Registry Einstellung oder Computer Start-Up Script:

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Authentication\Credential Providers]

Registry

„ProhibitFallbacks“=-

Schreibe einen Kommentar